au ひかり用の HGW を HGW-BL1500HM に更新

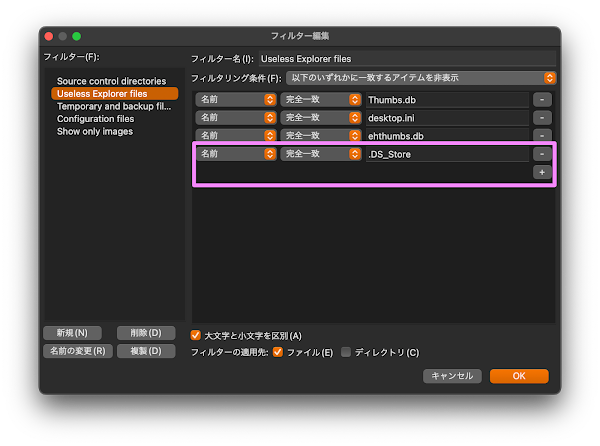

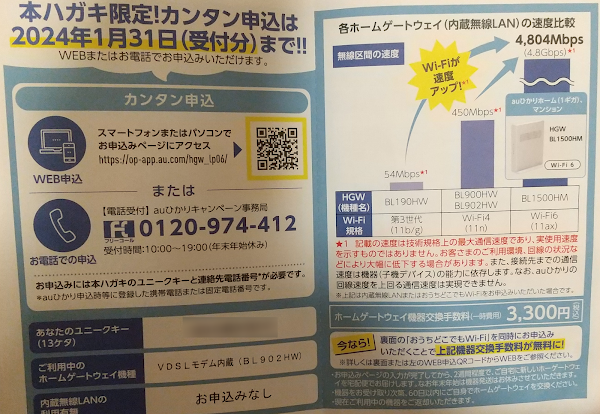

実家の au ひかり用の HGW を Aterm BL902HW から HGW-BL1500HM に更新した。条件(メッシュ Wi-Fi の有料オプション(おうちどこでも WiFi)への申し込みとの抱き合わせ)付きだが、キャンペーンで今なら手数料無料で更新できたからだ(有料オプションは、料金が発生する前に速攻で解約する予定)。 両者の違い: Wi-Fi が ax/ac 対応になった(BL902HW では an まで) NEC(日本)製から Askey(台湾)製になった VDSL モデム一体型から分離型になった 両者の共通点: 有線の WAN/LAN は 1Gbps でギガビットイーサなのは同じ 有料オプションの Wi-Fi は使っていなかったし、今後も使う予定はないので、かなりどうでもいい話(だが、au 側としてはそこが理由で今回のキャンペーンを行ったのだろうけど)。 NEC(日本)製から Askey(台湾)製になったことについては、ファイヤーウォールの初期設定(👉 au ひかり用の HGW のファイアーウォールの初期設定 )など、特に変った点は見られず、この辺りの一貫性はメーカー側よりは au 側にイニシアティブがあるのだろう。ただ、設定項目としては同じでも、かなり画面の外観が変っていて、レイアウトが無駄に大きく(NEC の時は 1 次元的に縦に長いレイアウトだったが、Askey では 2 次元的で横に段組されていて今さら古い時代のホームページみたいなセンス)、行きたい画面に辿り着くまでステップ数が無駄に多い印象。 Wi-Fi は使わないし、かといって使う方の有線の WAN/LAN は前の BL902HW と同じなのに、なぜ、わざわざ更新しようと思ったのか? それはまあ、Wi-Fi が高速化された分、スループット(CPU の処理速度も含めた総合的な性能)がより高速になっているであろうことが期待できるからである。 実は段違い? マンションタイプの VDSL なので、そこがボトルネックにはなってしまうのだが、実は、BL902HW の場合と BL1500HM で大きく違っている部分があり、それは、VDSL モデムと HGW 間の接続が、100Base-TX から 1000Base-T に上がった点である。